应急响应

第一章 应急响应-webshell查杀

黑客webshell里面的flag

先简单分析一下web服务,可以看出来是apache搭建的一个PHP服务。

1 | find ./ type f -name "*.php" | xargs grep "eval(" |

xargs:xargs命令用于将输入数据重新格式化后作为参数传递给其他命令。在这个命令中,xargs将find命令找到的文件列表作为参数传递给grep命令。

grep “eval(“:grep命令用于搜索文本,并输出匹配的行。这里”eval(“是grep命令的搜索模式,用于查找包含eval(字符串的行。

我们先把.php文件都找出来,然后匹配一些危险函数。

1 | root@ip-10-0-10-1:/# find ./ -type f -name "*.php" | xargs grep "eval(" |

打开这三个可疑文件

可以发现就在第一个 gz.php 里面

1 | 027ccd04-5065-48b6-a32d-77c704a5e26d |

黑客使用的什么工具的shell github地址的md5

我们看gz.php,是哥斯拉(godzilla)的特征

1 | @session_start(); |

1 | Godzilla地址:https://github.com/BeichenDream/Godzilla |

黑客隐藏shell的完整路径的md5

隐藏的就这个

1 | .Mysqli.php |

黑客免杀马完整路径 md5

免杀马(免杀病毒或免杀Webshell)是指经过特殊处理和混淆,使其能够避开杀毒软件和安全检测工具识别的恶意软件或后门程序。黑客使用各种技术手段,使恶意代码看起来像是正常代码,从而躲避签名检测和基于规则的安全机制。这种技术通常用于Webshell和其他后门程序,目的是保持对受害系统的隐蔽访问。

免杀码静态下不太好找,我们只能看看日志找找执行可疑操作的文件

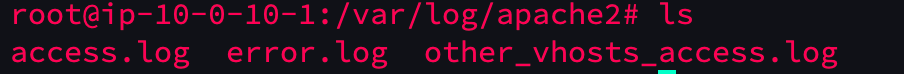

/var/log/apache2

翻日志的话不错是不错,就是眼睛看太累了,结合d盾看看。

打开top.php看一下,确实做免杀处理了。

1 |

|

第一章 应急响应-Linux日志分析

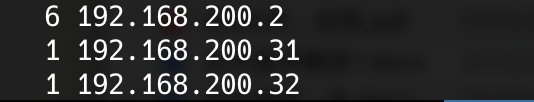

有多少IP在爆破主机ssh的root帐号,如果有多个使用”,”分割

1 | cat auth.log.1|grep -a "password for root"|awk '{print $11}'|sort|uniq -c |

首先我们查看登录日志auth.log.1,然后匹配尝试登陆 root 账户的日志,-a是因为.log.1识别成二进制文件了,-a继续当成文本文件处理。然后awk '{print $11}'按字段处理文本,打印第十一个字段就是打印IP字段,sort排序,uniqe命令用于删除重复的行 -c 对每个唯一的行计数,相当于统计个数。

ssh爆破成功登陆的IP是多少,如果有多个使用”,”分割

很明显了

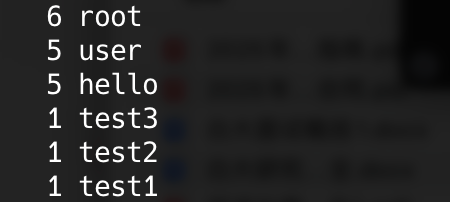

爆破用户名字典是什么?如果有多个使用”,”分割

这题可能会有点误解,实际上是问爆破了多少个用户。

1 | grep -a "Failed password for" auth.log.1 | perl -ne 'print "$1\n" if /for (?:invalid user )?(\S+?) from/' | sort | uniq -c | sort -nr |

gpt 写的,用到了perl脚本

登陆成功的IP共爆破了多少次

4,就是失败次数

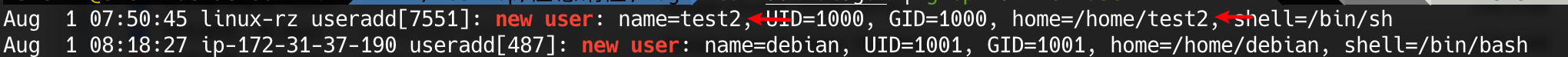

黑客登陆主机后新建了一个后门用户,用户名是多少

查有木有新建用户的日志

1 | cat auth.log.1 | grep -a "new user" |

debian系统本来就有,所以就是test2.