很可惜有一道逆向就差一点解出来

Web

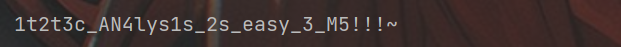

web1

访问robots.txt

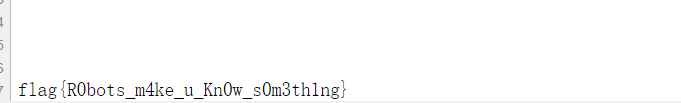

然后访问 /robot-nurses 再下拉到最后一行

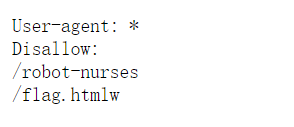

web4

访问 robots.txt

1 |

|

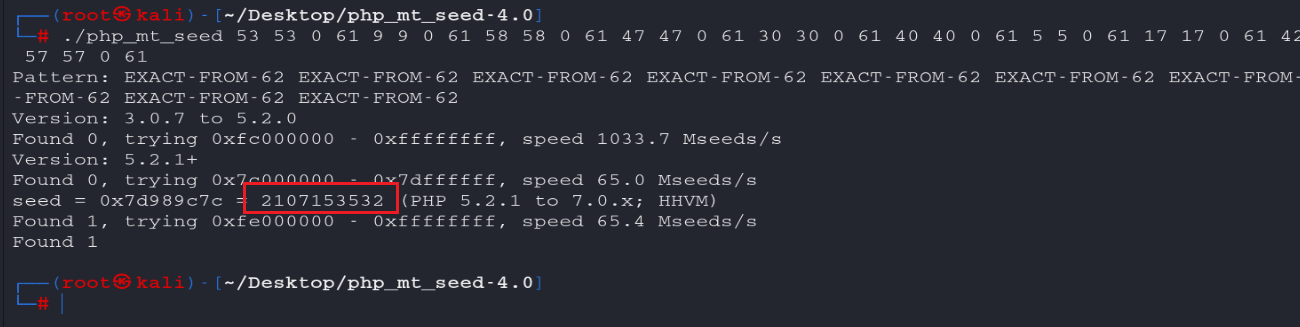

一眼 GWCTF 2019 WEB-枯燥的抽奖,搜一下题解 [GWCTF 2019 WEB-枯燥的抽奖_gwctf 2019]枯燥的抽奖 1-CSDN博客

先得出随机值

1 | str1='0123456789abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ' |

得到种子

POC:

1 |

|

得到 token

填入得到 flag

Crypto

crypto1

png 提示为 hill 加密,010 打开 png 得到密文 CLYCOEXMAYHD。然后 hill 解密

Pwn

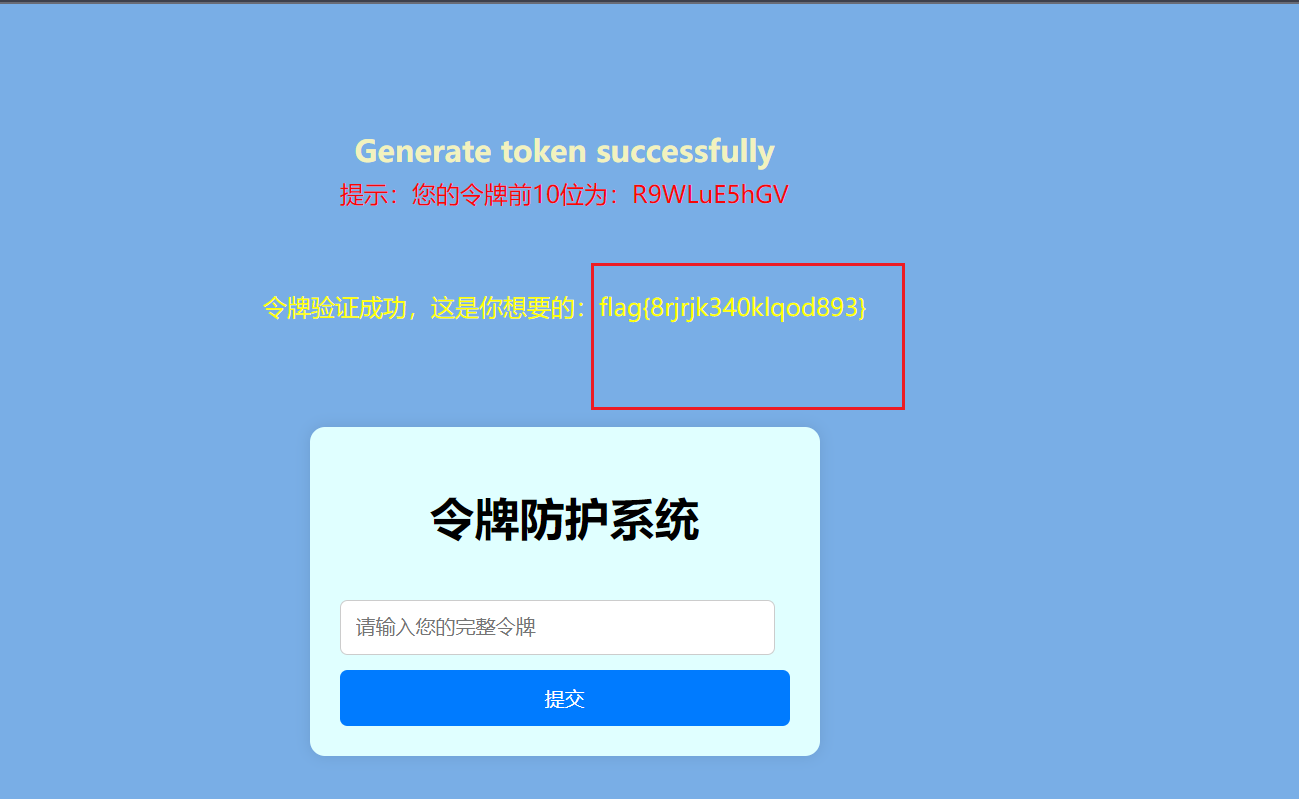

pwn1

在 vul 函数处发现栈溢出点

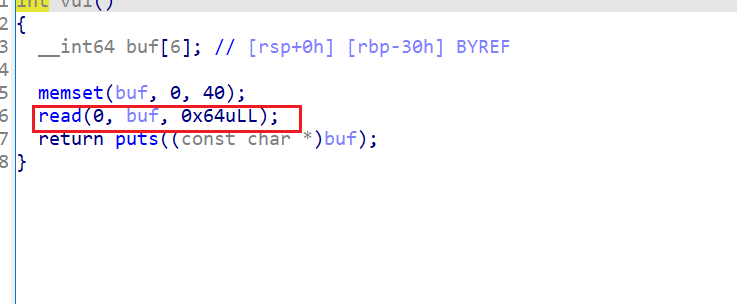

存在后门函数 get_shell

POC:

1 | from pwn import * |

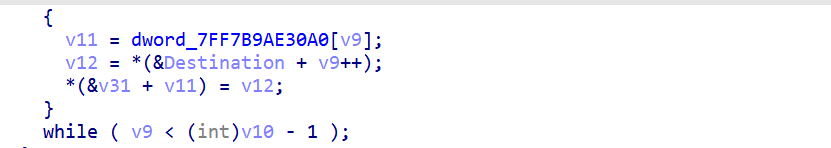

Re

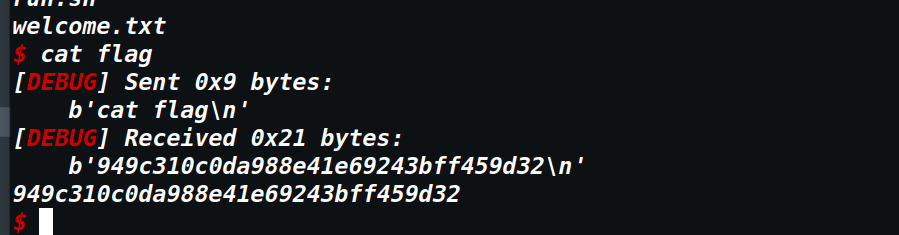

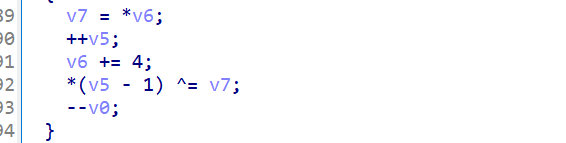

Re2

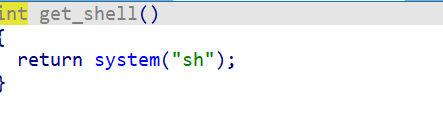

查看主函数,发现有两个逻辑处理

1.

输入的 flag 和 0x7FF7B9AE3020 地址处的进行异或

2.

v31 处以 0x7FF7B9AE30A0 出的值作为下标,并把 flag 的值赋予给它

然后要求所得值为 “23gJba3au9mnk3c10:0zp8qJr41H39jp”,编写 POC

1 | en = [0x00000053, 0x00000045, 0x0000005C, 0x0000001E, 0x00000050, 0x00000013,0x0000002F, 0x00000078, 0x00000004, 0x00000053, 0x00000058,0x0000004A, 0x00000043, 0x00000001, 0x00000041, 0x0000002A,0x00000008, |

得到 flag